SOC 2コンプライアンスチェックリスト

クラウドホスト型アプリケーションが一般的になるにつれ、組織はデータセキュリティとコンプライアンスに関する課題の増大に直面しています。SOC 2(System and Organisation Controls 2)は、こうした課題に対処するための構造化されたフレームワークを提供します。米国公認会計士協会(AICPA)によって設立されたSOC 2は、クライアントやパートナーに信頼性を示すための重要な基準となっています。

構造化された SOC 2 コンプライアンスチェックリストは、監査を成功させ、効果的なセキュリティ対策を実施するためのロードマップとなります。この投稿では、SOC 2 コンプライアンスを達成するために不可欠なステップを説明し、この重要な認証を維持するために適切なアナリティクスの実践がいかに重要な役割を果たすかを説明します。

SOC 2コンプライアンスとは?

SOC2コンプライアンスは、機密性の高い顧客データを扱うサービス組織に適用されます。強制ではありませんが、この認証は顧客やパートナーとの大きな信頼関係を築きます。

AICPAによると、「SOC 2報告書は、サービス組織が利用者のデータを処理するために使用するシステムのセキュリティ、可用性、処理の完全性、およびこれらのシステムで処理される情報の機密性とプライバシーに関連するサービス組織の統制に関する詳細な情報と保証を必要とする幅広い利用者のニーズを満たすことを目的としています。

SOC 2の中核は、セキュリティ、可用性、処理の完全性、機密性、プライバシーの5つの基本原則を通じて、組織が顧客データを保護するのを支援することであります。

これを顧客に「当社はデータ保護を真剣に受け止めており、その証拠がここにあります」と伝える承認印と考えてください。

企業は、これらの基準への準拠を評価するためにSOC 2監査を受けます。この監査では、独立監査人がデータ・セキュリティ、可用性、処理の完全性、機密性、プライバシーに関する内部統制を評価します。

SOC 2コンプライアンスチェックリストとは何ですか?

SOC 2準拠チェックリストは、SOC 2認証を取得するために組織が実施する必要があるすべての必要な手順と管理の概要を示す包括的なガイドです。以下のような重要な分野をカバーしています:

- セキュリティポリシーと手順

- アクセス制御対策

- リスク評価プロトコル

- インシデント対応計画

- 災害復旧手順

- ベンダー管理慣行

- データ暗号化基準

- ネットワークセキュリティ管理

SOC 2 コンプライアンスチェックリストの利点

構造化されたSOC 2コンプライアンスチェックリストには、いくつかの大きな利点があります:

準備

SOC 2 審査の準備には、多くの複雑な要素が含まれます。チェックリストは、明確で構造化された経路を提供し、プロセスを管理可能なタスクに分割して、見落としがないようにします。

リソースの最適化

包括的なチェックリストは、要件の特定に費やす時間を短縮し、コストのかかるミスや見落としを最小限に抑え、コンプライアンスプロセスのより正確な予算計画を可能にします。

チームの連携強化

SOC 2チェックリストは、チームメンバーの明確な責任を確立し、すべての部門で一貫した理解を維持することで、社内プロセスを業界標準に合わせるのに役立ちます。

リスクの低減

SOC 2 コンプライアンスチェックリストに従うことで、コンプライアンス違反のリスクが大幅に低減します。内部統制を体系的に見直すことで、セキュリティギャップを早期に発見し、データ漏洩や不正アクセスのリスクを軽減する機会を提供します。

審査の準備

整備されたチェックリストは、監査準備を簡素化し、監査プロセス中のストレスを軽減し、認証スケジュールを早めます。

ビジネスの成長

SOC 2監査に合格することで、データセキュリティに対する組織のコミットメントが証明され、特にベンダーにこの認証を要求する企業顧客との新規ビジネス獲得において決定的な決め手となります。

SOC 2導入の課題

SOC 2の導入には、いくつかの重要な課題があります:

時間のかかる文書化

SOC 2のコンプライアンス・プロセスを通じて正確な記録を維持するには、勤勉さと細部への注意が必要です。多くの組織は、すべての統制、方針、手順に関する包括的な文書を作成するのに苦労しており、これが遅延とコスト増につながっています。

監査範囲の誤った設定

範囲を見誤ると、不必要な出費やスケジュールの延長につながります。あまりにも多くのシステムを含めると、プロセスが複雑になり、重要な分野からリソースが流出します。

継続的なコンプライアンスの維持

最初のコンプライアンスを達成した後は、継続的なモニタリングが不可欠となりますが、軽視されがちです。定期的な内部統制監査は、特に専任のコンプライアンス・チームを持たない中小企業にとっては負担が大きいです。

リソースの制約

多くの組織では、コンプライアンスに専念するための十分なリソースが不足しています。このような制約は、スタッフの燃え尽きや、高価な外部コンサルタントに依存することにつながる可能性があります。

従業員の抵抗

従業員は、新しいセキュリティ・プロトコルを不必要なハードルと見なすかもしれません。SOC 2 の要件について十分なトレーニングを受けていない従業員は、不適切なデータの取り扱いによって、コンプライアンスへの取り組みを不注意に損なう可能性があります。

アナリティクスと SOC 2 コンプライアンス:重要な関係

SOC 2コンプライアンスで見落とされがちな側面の1つに、アナリティクスデータの取り扱いがあります。ユーザーの行動データ収集は、複数の信頼サービス基準、特にプライバシーと機密性に直接影響します。

SOC 2でアナリティクスが重要な理由

標準的なアナリティクス・プラットフォームは、しばしば大量の個人データを収集するため、潜在的なコンプライアンス・リスクが生じます:

- プライバシーに関する懸念:多くのアナリティクスツールは、適切な同意の仕組みなしに個人情報を収集しています。

- データ所有権の問題:解析データがサードパーティのサーバーで処理される場合、管理の維持が困難になります。

- 機密保持リスク:解析データが広告ネットワークやその他の第三者と共有される可能性があります。

- 処理の完全性に関する疑問:データが第三者によって変換または集計される場合、検証は困難となります。

MatomoはどのようにSOC 2コンプライアンスをサポートしていますか

Matomoのプライバシー第一のアナリティクスアプローチは、これらの懸念に直接対応します:

- データの完全な所有権 Matomoでは、すべての解析データはお客様の管理下にあり、お客様のサーバーまたは専用のクラウドインスタンスにあります。

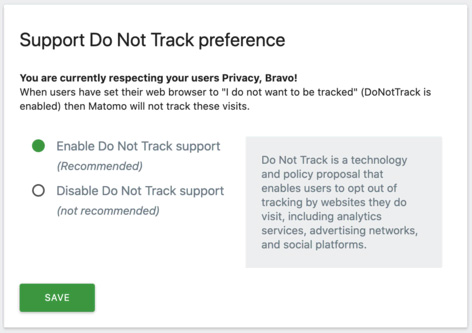

- 同意管理:ユーザーの同意を管理するためのビルトインツールは、プライバシー要件に合致しています。

- データの最小化:設定可能な匿名化機能により、センシティブな個人データの収集を削減します。

- 透明性:データフローの明確な文書化により監査要件をサポート

- 設定可能なデータ保持:ポリシーに準拠した自動データ削除スケジュールの設定

SOC2コンプライアンス戦略の一環としてMatomoを導入することで、組織の成長に必要な貴重な洞察力を維持しながら、主要な要件に対処することができます。

結論

SOC 2 コンプライアンスチェックリストは、組織が重要なセキュリティとプライバシーの基準を満たすのに役立ちます。コンプライアンスに体系的なアプローチを取り、プライバシーを尊重するアナリティクスを実装することで、機密データを保護しながら顧客との信頼を築くことができます。

21日間の無料トライアルを開始 – クレジットカードは不要です。